Combinando monitoreo proactivo, una verificación robusta y una completa gestión de la detección de riesgos de dispositivos, las instituciones pueden proteger las cuentas de los usuarios, fortificar la integridad de los datos y crear confianza en todos los frentes.

La IA Generativa está sacudiendo la creación de contenido y el procesamiento de datos, pero también trae nuevos desafíos masivos para la verificación de identidad en línea. Los avances en la tecnología de ultrasal, en particular, se han convertido en un serio obstáculo para los sistemas de identidad financiera. Con texto hiperrealista, imágenes y audio, detectar contenido falso es más difícil que nunca, incluso para modelos de detección entrenados.

En países como Indonesia, México y Filipinas, las instituciones financieras enfrentan aún más obstáculos: falta de fuentes de datos unificadas y confiables para verificar identidades, adopción de tarjetas bancarias bajas, débiles servicios de verificación de nombres reales y verificación escueta para los rodillos electrónicos y otras plataformas de pago. Todo esto crea la tormenta perfecta, haciendo que la verificación de identidad y la prevención del fraude sea mucho más arriesgada y difícil de manejar.

Las tácticas de ingeniería social también están evolucionando. Los atacantes se hacen pasar por agencias gubernamentales o instituciones financieras, atrayendo a las víctimas a compartir pantallas o códigos SMS. La aplicación falsa distribuida en masa enlaza complots prometedores o premios explotan la naturaleza humana, la curiosidad o el atractivo de un acuerdo para robar datos personales. Estos ataques no sólo dañan a las personas; también afectan la seguridad de la plataforma y la reputación.

Con la ingeniería social, la IA generadora y los programas informáticos atacando constantemente avanzando, la presión está en las instituciones financieras para proteger sus activos básicos. Estos riesgos van más allá de la verificación de la identidad, afectando la seguridad de las transacciones, la protección de datos y las medidas contra el fraude. El fortalecimiento de la gestión del riesgo de extremo a extremo se ha vuelto esencial para mantenerse en este panorama en rápida evolución.

Tácticas comunes y de robo de datos en la cadena de ataque de la IA

Al capitalizar las debilidades en la seguridad en línea y el comportamiento de los usuarios, los atacantes explotan la IA para automatizar y amplificar actividades fraudulentas. Entender las trampas y métodos de hurto más comunes ayuda a las instituciones a prepararse y defenderse mejor contra estos riesgos crecientes.

1. Reunir datos de identidad

Los atacantes comienzan por recopilar la información personal del objetivo a través de varios métodos. Esto podría implicar tácticas de ingeniería social para engañar a las víctimas para que revelen datos personales o exploten datos expuestos en infracciones anteriores. Con esta información en la mano, pueden hacerse pasar por la víctima para solicitar préstamos, cuentas de acceso o incluso deslizar activos sin izar una bandera roja.

2. Iniciar solicitudes y cambios de cuentas

Una vez que los atacantes han obtenido los datos de identidad necesarios, se mueven para presentar aplicaciones falsas para asegurar el crédito o iniciar procesos de cambio de cuenta, como actualizar números de teléfono vinculados, cuentas bancarias o contraseñas de pago. Estos cambios dan a los atacantes el control de las cuentas de la víctima, a menudo llevadas a cabo hasta altas horas de la noche para retrasar la detección por la víctima.

3. Retirar y transferir fondos

Finalmente, los atacantes retiran fondos o crédito de las cuentas de la víctima. Esto podría incluir transferencias directas, compras en línea, retiros de efectivo u otras formas de movimiento de fondos. En algunos casos, los fondos se rebotan rápidamente en múltiples cuentas para evadir el seguimiento y dificultar la recuperación.

En estos escenarios, incluso con salvaguardas como comprobaciones biométricas, códigos SMS y contraseñas, esas protecciones de "ironclad" todavía pueden quedarse cortas. Los atacantes están constantemente encontrando maneras inteligentes de eludirlos, convirtiendo las defensas de confianza en meros baches de velocidad en sus esquemas.

Los puntos ciegos en la gestión de riesgos

Incluso las mejores estrategias de gestión de riesgos pueden pasar por alto vulnerabilidades clave, dejando oportunidades para que los defraudadores exploten. Por ejemplo, cuando las empresas se centran demasiado en áreas como la aprobación del crédito mientras pasan por alto las medidas más amplias de verificación y seguridad, corren el riesgo de dejar las cuentas expuestas. Identificar y abordar estos puntos ciegos puede marcar toda la diferencia en la protección de los activos básicos. Aquí hay algunos de los puntos ciegos más comunes que descubrimos a lo largo de nuestra práctica antifraude con clientes financieros.

- Sobre-enfoque en aprobación de crédito

La decisión de riesgo de crédito es clave para asegurar transacciones y detener el fraude en sus líneas. Pero algunas instituciones están tan centradas en la etapa de aprobación de crédito que les está perdiendo el panorama más amplio. Estos puntos ciegos dejan la puerta abierta para las tomas de cuenta, robo de activos y golpes de reputación.

En este caso, la construcción de un sistema de gestión de riesgos completo significa mirar más allá de los cheques de crédito. Las instituciones financieras deben dar igual peso a la validación de la propiedad de la cuenta para evitar la adquisición de cuentas, escanear acciones de riesgo para siempre, establecer marcos de verificación confiables, fomentar la colaboración interpartamental entre riesgo, TI, cumplimiento y operaciones, y educar a sus clientes sobre las prácticas de seguridad de cuenta.

- Sobre-religencia en métodos de verificación únicos

Confiar en una sola forma de verificación, como contraseñas, cuestiones de seguridad o sólo desencadenar el reconocimiento facial para ciertas acciones es una apuesta de riesgo. Una vez que estas defensas están comprometidas, a menudo no hay nada que respaldarlo. Esta excesiva dependencia de la verificación de una sola vez y hecha es una invitación abierta para los atacantes, que pueden fácilmente eludir las defensas débiles a través de la ingeniería social o hackeos tecnológicos, haciendo que todo el sistema se estrelló.

- Estrategias desprendidas para escenarios empresariales clave

Las estrategias de gestión de riesgos para escenarios empresariales críticos son la columna vertebral de la seguridad de las cuentas y la prevención del fraude, así como una parte vital de la revisión posterior al incidente. Recomendó que los equipos de productos evaluaran los niveles de riesgo y la frecuencia de estos escenarios, diseñando interfaces fáciles de usar que también pudieran capturar los datos de riesgo necesarios. Mientras tanto, los equipos de riesgo y desarrollo deben crear estrategias de verificación de backend para que coincidan.

Sin salvaguardias efectivas para acciones de alto riesgo, como grandes transacciones, actualizaciones de cuentas o cambios en las credenciales, incluso las mejores estrategias anti-toma se quedan cortas. Los atacantes se apresuran a detectar estos huecos, usándolos para imitar a los usuarios legítimos y llevar a cabo acciones no autorizadas, deslizándose justo más allá de defensas anticuadas.

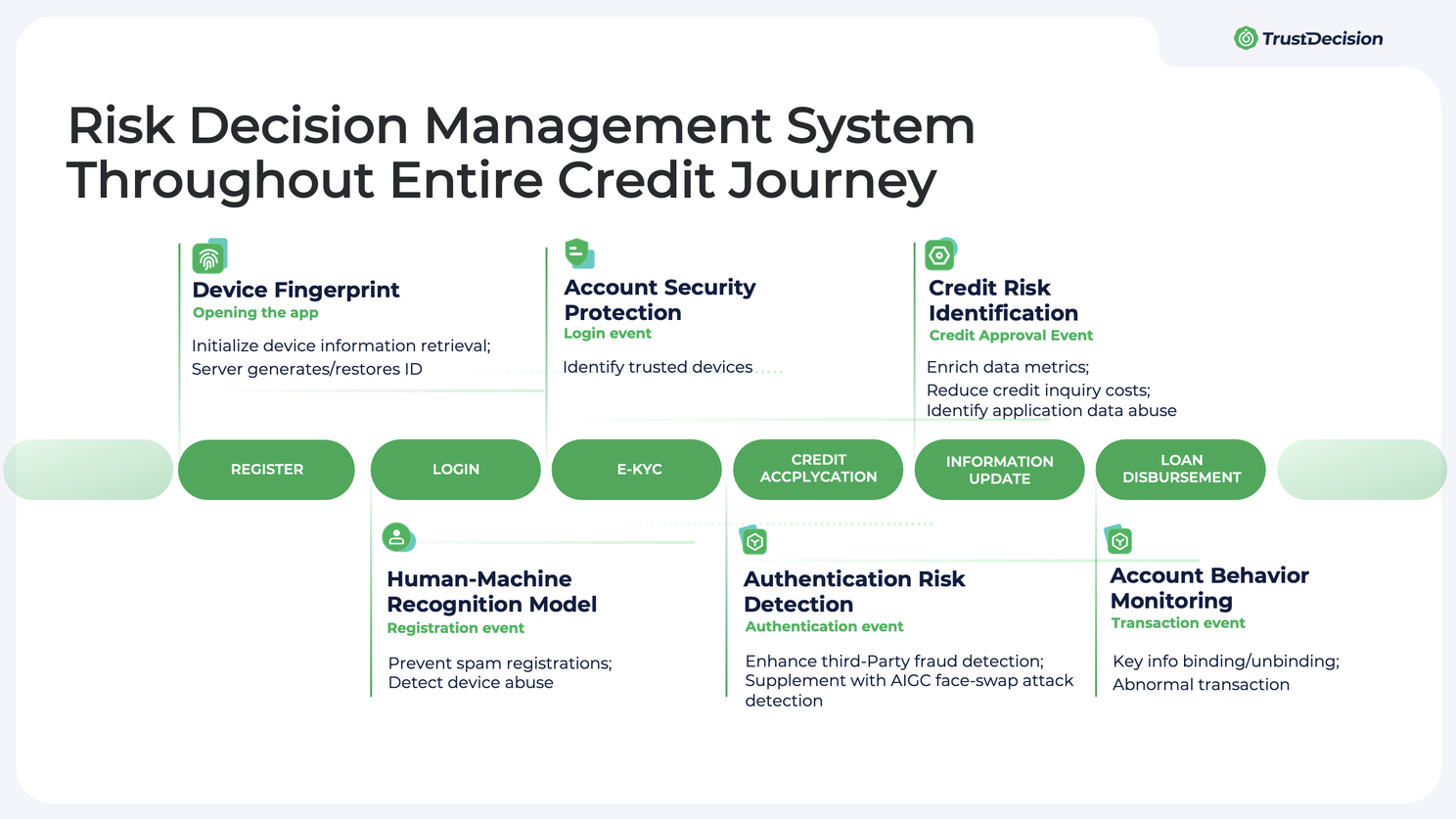

- Subutilización de la huella digital de los dispositivos móviles

La toma de huellas dactilares del dispositivo asigna un identificador único a cada dispositivo basado en varios puntos de datos, permitiendo la evaluación del riesgo para las operaciones de la aplicación. Sin embargo, muchas instituciones financieras apenas están rascando la superficie con esta tecnología, lo que lleva a la falta de conocimientos críticos de comportamiento y ambientales para transacciones clave. Esta brecha dificulta que las plataformas detecten y prevengan comportamientos anormales como ataques con bots, emuladores y ataques de inyección, aumentando el riesgo de fraude.

Construir soluciones globales para la seguridad financiera

Para responder a estas amenazas en evolución, la seguridad financiera debe ser amplia. Combinando monitoreo proactivo, una verificación robusta y una completa gestión de la detección de riesgos de dispositivos, las instituciones pueden proteger las cuentas de los usuarios, fortificar la integridad de los datos y crear confianza en todos los frentes.

Monitoreo y alerta de riesgos de extremo a extremo

Para proteger completamente los activos básicos, como la seguridad de la cuenta, es esencial establecer un sistema de monitoreo y alerta que cubra el viaje completo de los usuarios, tales como registro, inicio de sesión, autenticación, aprobación de crédito, uso y actualizaciones de información personal. Esto implica el seguimiento de indicadores clave, como actividad inusual, múltiples intentos de inicio de sesión fallidos, inicios de sesión de inicio o ubicaciones desconocidas, y cambios repentinos en la configuración de la cuenta. En respuesta, se pueden aplicar medidas como la reducción del acceso, la congelación de cuentas o el bloqueo de acciones para garantizar la seguridad.

Detecte fraude de dispositivos

La detección eficaz del fraude que reencuentra los dispositivos necesita una mejora continua de la tecnología y la identificación de herramientas de riesgo.

TrustDecision ha desarrollado un avanzado sistema antifraude, que cubre la percepción del riesgo de dispositivos, identificación de riesgos, manejo de riesgos y detección de redes de fraude, fortalecimiento de las defensas contra el fraude de telecomunicaciones y redes. Nuestro monitoreo en tiempo real puede detectar más de 3.000 softwares de ataque, más de 20 herramientas de riesgo, y más de 100 etiquetas de riesgo, incluyendo VPNs, emuladores, control de grupo, ubicaciones falsas, dispositivos de prisión y hacks para compartir pantallas, actualizarse cada semana para mantenerse por delante de las amenazas en evolución.

Transferencia de datos auto-informes con fuentes confiables

La verificación activa de los perfiles de los usuarios va más allá de la simple comprobación cruzada de los datos auto-reportados. Los procesos OCR, la detección de la vida y los nuevos números de teléfono, que son elementos reportados por el usuario, plantean riesgos de manipulación. Para contrarrestar esto, es necesario realizar referencias cruzadas de los datos con fuente de datos autorizada. Por ejemplo, coincidiendo el número de identificación con el número de teléfono, número de identificación con nombre, cuenta bancaria con número de identificación, cuenta bancaria con nombre e imagen facial con registros oficiales. El fortalecimiento de estos pares con una verificación adicional ayuda a reforzar el sistema de seguridad de la cuenta y construye un perfil de identidad más preciso para cada cliente.

Modelado de datos de indicadores clave

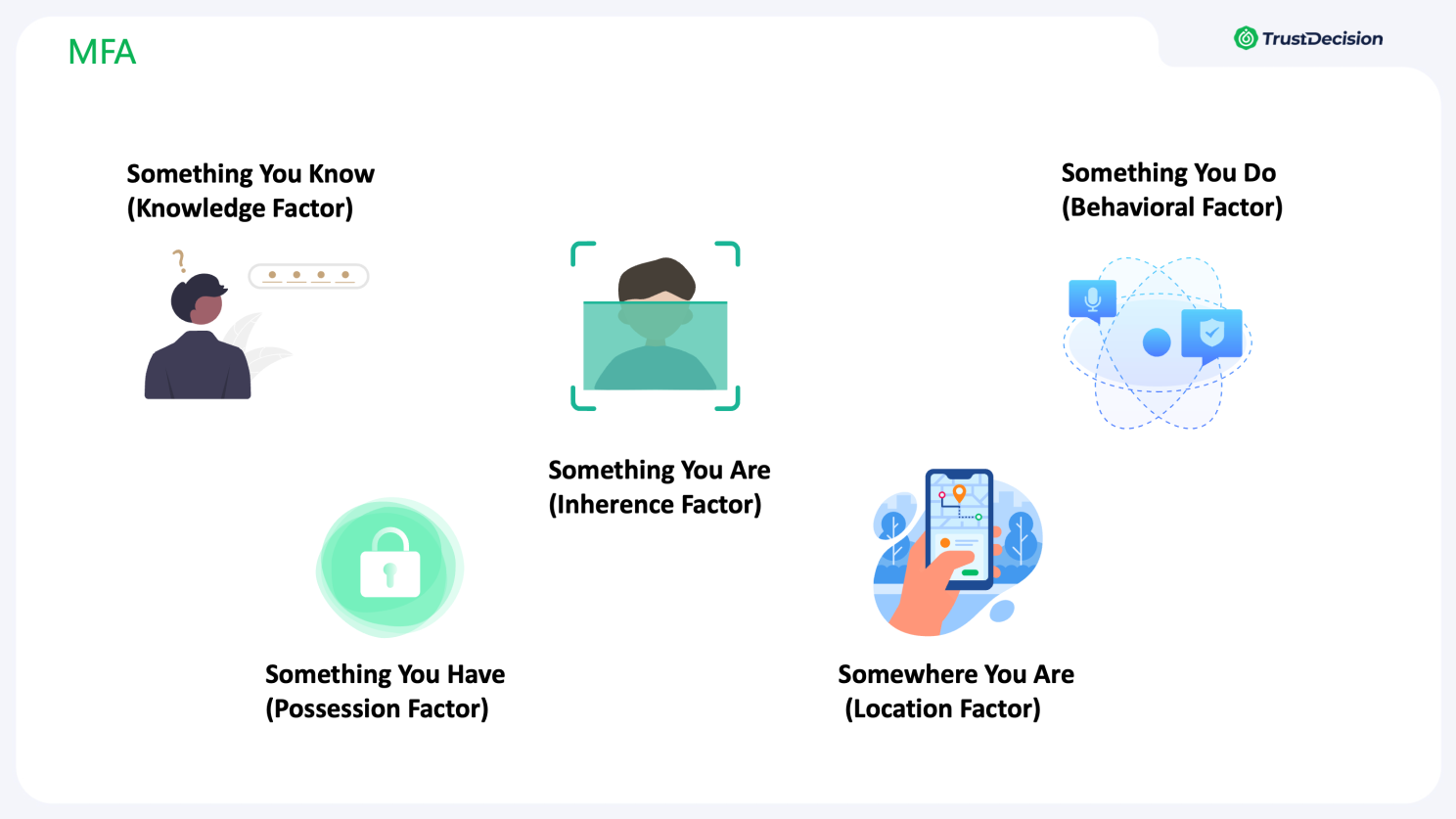

Un sólido modelo de datos que analice los indicadores clave debe incluir el establecimiento de una base de referencia para los datos de inicio de sesión aprobados, la elaboración de perfiles de los comportamientos del usuario para las anomalías y la habilitación de autenticación multifacética (AIA).

1. En primer lugar, el sistema indaga en los usuarios. Hables regulares de inicio de sesión y análisis de los tiempos de inicio de sesión, ubicaciones, dispositivos y condiciones de red. Al establecer una línea de base para un inicio de sesión normal, se hace más fácil capturar patrones de inicio de sesión que se desvían bruscamente, por lo que el acceso no autorizado se puede marcar y cerrar rápidamente.

2. Se crea una persona de riesgo a partir de comportamientos históricos y patrones de transacción de un usuario para detectar el fraude monitoreando continuamente estas actividades - si el modelo detecta cambios repentinos que se desvían del comportamiento pasado, puede indicar un intento de fraude. Por ejemplo, la actividad súbita en un nuevo país podría indicar un compromiso contable. Obtén más información sobre Riesgo Global Persona.

3. MFA añade una capa adicional de seguridad de cuenta, incluso si un factor se ve comprometido. El MFA incluye factores de conocimiento (contraseñas, PINs o preguntas de seguridad), factores de posesión (tarjetas inteligentes, fichas, códigos SMS) y factores inherentes (biométricas como huellas dactilares, reconocimiento facial o escaneos de iris). El éxito de la FA no confiaba en un solo factor; en cambio, necesita combinarlos inteligentemente en función del escenario de riesgo específico y el tipo de transacción. El contexto en tiempo real debe dar forma a la mezcla, utilizando datos como el comportamiento del usuario, la ubicación y la huella dactilar dispositivos para ajustar dinámicamente los requisitos de autenticación, creando una fuerte red de seguridad para los usuarios.

En resumen, a medida que las amenazas impulsadas por la IA se vuelven más sofisticadas, las instituciones financieras deben adoptar un enfoque proactivo y de varias capas de la seguridad. Desde las fallas profundas hasta la ingeniería social, los atacantes explotan las brechas las defensas tradicionales pueden pasar por alto. Estrategias integrales de gestión de riesgos, incluyendo herramientas como TrustDecisions Global Risk Las instituciones de Persona-ayuda protegen las cuentas de usuario, aseguran datos y sostienen la confianza del cliente. El fortalecimiento de estas defensas es crucial para mantenerse por delante de las amenazas en evolución y construir un marco de seguridad resistente para el futuro.

Acerca de TrustDecision

TrustDecision es líder mundial en soluciones de gestión de riesgos y prevención del fraude, empoderando a las empresas con soluciones para salvaguardar las identidades digitales, asegurar transacciones y mejorar la confianza de los clientes. Aprovechando nuestra sólida capacidad de modelado de datos y conocimientos prácticos, TrustDecision permite a las instituciones financieras detectar y mitigar las amenazas de fraude en tiempo real, y socios con clientes de todo el mundo para construir marcos de seguridad resilientes.

.svg)

.svg)